微软披露安卓“脏流”漏洞,小米和WPS Office上榜修复情况

看到“微软”和“漏洞”这两个关键词,可能有部分读者会认为小编写这篇文章的主题是介绍近期微软Windows操作系统又爆出了什么严重的安全漏洞。

小编之前的确写过很多这类的文章,不过这一次是例外,虽然主角仍然是微软,但是发现存在漏洞的并不是微软自家的Windows操作系统,而是谷歌的安卓系统。

简而言之,微软安全团队发现了一个安卓应用程序中普遍存在的严重安全漏洞,——是的,你没有看错,这种事情比较少,但是以前也发生过。

请注意:这并非什么小道消息,而是来自微软安全团队的分享。5月1日,微软安全团队发布了一篇题为《“脏流”攻击:发现并缓解 Android 应用中常见漏洞模式》的文章(图一),详细介绍了这个漏洞。

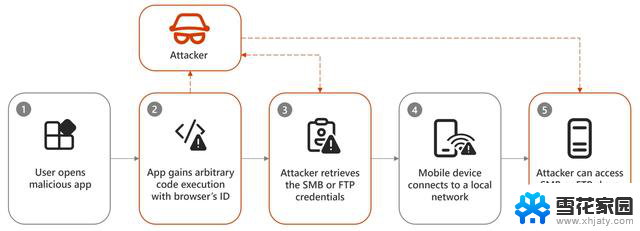

微软安全团队表示,它们在诸多Android应用中发现了与自定义意图 (Custom Intents) 有关的漏洞,并将其命名为“脏流”(Dirty Stream)。

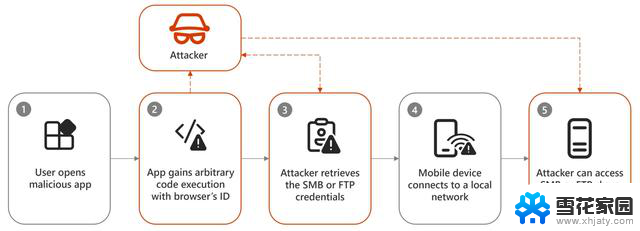

脏流漏洞可使恶意应用程序覆盖存在该漏洞的、易受攻击的应用程序主目录中的文件,可使攻击者能够执行任意代码和窃取身份凭证,包括用户的帐户和敏感数据等等。

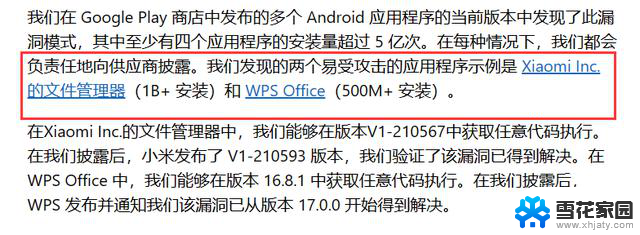

微软安全团队称,脏流漏洞很普遍,它们在谷歌Play商店中发现了很多存在该漏洞的应用程序,包括很多主流应用程序,这些应用的安装量累积超过40亿次。

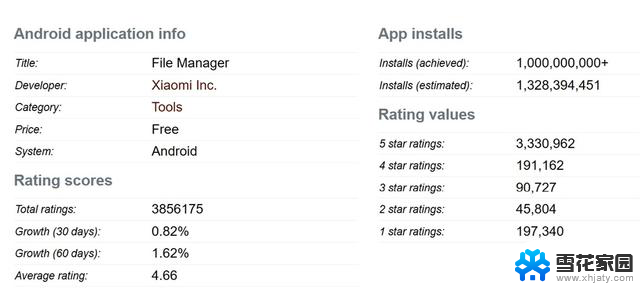

其中至少有四款超级应用程序的安装量都超过5亿,其中“两个易受攻击的应用程序”分别是小米文件管理器。安装量超过10亿,还有金山的WPS Office,安装量超过5亿。

需要强调的是:这并非小编在故意“造谣”、“黑”小米和WPS Office,不存在的,该内容均来源于微软安全团队所公开披露的信息,请参阅上图。

安卓系统通过为每个应用程序分配自己的专用数据和内存空间来强制隔离,但是在某些情况下,不同应用程序之间可能需要彼此传递、交换数据。

为了满足这种需求,安卓系统提供了一个被称为内容提供程序的组件,用于以安全的方式管理数据并将其公开、传递给其他已安装的应用程序。

如果开发者使用得当、严谨,没有问题,但是,如果使用不得当、不严谨的话,就会产生严重的风险和漏洞,从而绕过应用程序主目录中的读、写限制。

为了验证、解释这些问题,微软安全团队拿小米文件管理器举例。小米公司的文件管理器是小米设备的默认文件管理器应用程序。

该程序除了对设备的外部存储具有完全访问权限之外,还拥有许多其它权限,包括安装其他应用程序的权限、运行垃圾文件清理插件以及连接到远程FTP和SMB共享的权限等等。

微软安全团队公布了利用脏流漏洞在小米文件管理器V1-210567版本中执行任意代码执行的详细演示过程,在WPS Office 16.8.1版本中,也是如此。由于微软的演示和说明内容非常专业、枯燥,主要面向开发者,小编在这里就不详细介绍了,有兴趣的朋友可自行登录微软官网阅读。

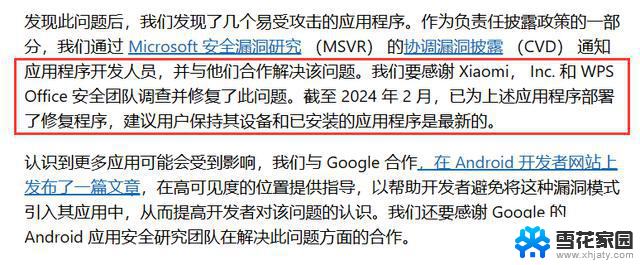

微软安全团队最后表示,由于发现“这种漏洞可能很普遍”,已将脏流漏洞汇报给了谷歌和小米、WPS Office等公司。并已与谷歌合作,为Android应用程序开发人员编写了指南,以帮助他们识别和避免这种漏洞。

至于小编之前提到的小米文件管理器和WPS Office,两个应用软件的开发团队在接到微软的通报后已进行了修复、小米文件管理器在V1-210593 版本中、WPS Office在17.0.0版本中都已经修复了脏流漏洞,并且已经通过微软安全团队的验证和确认。

对此,微软表示:“我们要感谢Xiaomi, Inc和WPS Office安全团队调查并修复了此问题。截至2024年2月,已为上述应用程序部署了修复程序,建议用户保持其设备和已安装的应用程序的版本是最新的。”请参阅上图。

补充说明:微软安全团队所发表的文章原文为英文,本文截图均来源于该文章,为方便读者阅读理解,截图中内容使用机器翻译为中文,仅供参考。

微软披露安卓“脏流”漏洞,小米和WPS Office上榜修复情况相关教程

-

微软发布5月Win10/Win11安全更新:修复61个漏洞,提升系统安全性

微软发布5月Win10/Win11安全更新:修复61个漏洞,提升系统安全性2024-05-15

-

微软“狂躁许可”漏洞事件:安全新挑战与应对策略

微软“狂躁许可”漏洞事件:安全新挑战与应对策略2024-08-20

-

AMD处理器曝严重安全漏洞 旧处理器或无缘修复,用户需警惕风险

AMD处理器曝严重安全漏洞 旧处理器或无缘修复,用户需警惕风险2024-08-12

-

- 微软Edge更新装Copilot应用问题已修复,用户数据安全得到保障

- 戴尔披露:NVIDIA及AMD这些产品在华销售都已受限!为什么?

- 小米14T系列手机适配微软“手机连接”应用,让你的手机和电脑更便捷连接

- 慎买!智能电视让全家CPU烧干了,如何避免这种情况发生?

- 微软官方电脑管家正式版发布,告别流氓杀软

- 微软AI团队泄露大量数据,含3万多条内部消息,高达38TB!

- 每小时用8度电,NVIDIA Blackwell B200又一参数细节曝光!- 最新消息

- 2024年手机CPU性能排名:骁龙8至尊版称霸,A18Pro仅列第三

- 消息称FTC准备对微软云计算业务展开反竞争行为调查,微软云计算业务或将面临反竞争调查

- 英特尔至强6性能核处理器:重返数据中心CPU王座!

- 微软总裁史密斯:中国在技术发展领域正赶超西方,技术实力逐渐崛起

- 手机处理器分段?网友:从低到高,CPU段位大揭秘!手机处理器排名一览

系统资讯推荐

- 1 每小时用8度电,NVIDIA Blackwell B200又一参数细节曝光!- 最新消息

- 2 消息称FTC准备对微软云计算业务展开反竞争行为调查,微软云计算业务或将面临反竞争调查

- 3 NVIDIA App整合GeForce Experience和控制面板,Beta测试结束

- 4 详细步骤教你如何安装Win10系统,轻松搞定安装Win10系统的方法

- 5 详细步骤教你如何安全更换电脑CPU,实用指南

- 6 如何有效升级显卡以提升游戏性能和视觉体验,游戏显卡升级攻略

- 7 详细步骤教你如何安装Windows系统并解决常见问题,轻松搞定电脑重装

- 8 英特尔Battlemage GPU消息汇总 能打AMD英伟达吗?细节曝光

- 9 英伟达超越苹果,成为市值3.6万亿美元的首家上市公司历史性时刻

- 10 现役旗舰顶级CPU风冷!吊不吊,你说了算!最全面评测

win10系统推荐

系统教程推荐

- 1 win11小组件彻底卸载 Win11卸载小组件步骤

- 2 win11解压拒绝访问怎么办 windows11文件访问被拒绝解决攻略

- 3 电脑怎么关护眼模式win11 高途App护眼模式关闭步骤

- 4 win11未连接显示器如何调整分辨率 Win11屏幕分辨率调节教程

- 5 win11选择使用显卡 windows11显卡性能优化设置

- 6 win11台式电脑怎么连接蓝牙耳机 电脑如何使用蓝牙耳机

- 7 win11指定分辨率 win11自定义显示器分辨率方法

- 8 dell恢复出厂win11 戴尔笔记本恢复出厂设置步骤

- 9 win11怎么禁用密码 Win11登录密码如何关闭

- 10 win11日期周日 周一 超级日历如何调整周首日为周一